セキュリティ担当になってしまった人のための教科書

はじめに

今やサイバーセキュリティへの取り組みが企業にとって、重要な課題となっていることに意義を唱える人やいなでしょう。

しかし、情シスのあるあるですが、どの組織においてもセキュリティ担当が足りない状態となっていいます。

セキュリティ担当は、これまで、日の目を見ない地味な存在でしたが、サイバー攻撃の急速な増加に対抗するために、ここ5年程で急激に、その役割が注目されるようになってきたのです。

サイバー攻撃は、今や大変儲かるビジネスとなってしまっており、今後、少なくとも10年間は、収まる気配がありません。そのため組織の情報システム部門におけるセキュリティ担当は、サイバー攻撃者から組織を守るために必要不可欠な存在となり、その役割は、必然的に重要になっていくのです。

本書では、ユーザ企業の情シス セキュリティ担当者を育成するという観点から、その教科書となるドキュメントを作成した。

本書の対象者としては、「セキュリティ担当になってしまった人のための教科書」というタイトルのとおり、何らかの理由で、ある意味、自分が目指していないにも関わらずセキュリティ担当に指名されてしまった方を対象にしています。そのため、システム用語やセキュリティ用語が分からなくても理解できるように説明することを目指しています。

情シス セキュリティ担当の役割

経済産業省は、企業がサイバーセキュリティ対策を推進するための「サイバーセキュリティ経営ガイドライン」を発表しています。

セキュリティ担当に任命されたら、まずはこのガイドラインを読んでみましょう。

経営者に向けてかかれているガイドラインですので、システムに詳しくない方でも、組織がどのようにセキュリティに取り組めばいいのかの概要を理解することができます。

この中では、経営者が認識すべき3原則

・経営者のリーダーシップが重要

・自社以外(ビジネスパートナー)にも配慮

・平時からのコミュニケーション・情報共有

および経営者が指示すべき、以下の「重要10項目」が示されています。

①サイバーセキュリティ対応方針策定

②リスク管理体制の構築

③資源(予算、人材等)の確保

④リスクの把握と対応計画策定

⑤保全対策(防衛・検知・分析)の実践

⑥PDCAの実践

⑦緊急対応体制の整備 CSIRT

⑧復旧体制の整備 BCP

⑨サプライチェーンセキュリティ対策

⑩情報共有活動への参加

この10項目は、そのまま、情シス セキュリティ担当者が実践すべき役割と考えることができます。

そのため、本書の「素人セキュリティ担当者のための教科書」では、この10項目をセキュリティ担当者が実践するための教科書としています。

また、この10項目を実践するために、直接・間接的に関連する周辺知識についても捕捉したいと思います。

サイバーセキュリティ経営ガイドラインは、以下で参照可能です。

サイバーセキュリティ経営ガイドライン(METI/経済産業省)

①サイバーセキュリティ対応方針策定

指示1:サイバーセキュリティリスクの認識、組織全体での対応方針の策定

サイバーセキュリティリスクを経営リスクの一つとして認識し、組織全体での対応方針(セキュリティポリシー)を策定させる。

どのような項目が入っているかですが、以下の5項目をいれるのが基本となります。

1.経営者の責任

2.社内体制の整備

3.従業員の取組

4.法令及び契約上の要求事項の遵守

5.違反及び事故への対応

他社でもホームページ等で、セキュリティポリシーを公開しているので、それを見るのも参考になります。

トヨタ自動車の情報セキュリティ基本方針

なお、IPAでは、中所企業の情報セキュリティ対策ガイドライン付録2として「情報セキュリティ基本方針(サンプル)」をWordで提供しています。

中小企業の情報セキュリティ対策ガイドライン:IPA 独立行政法人 情報処理推進機構

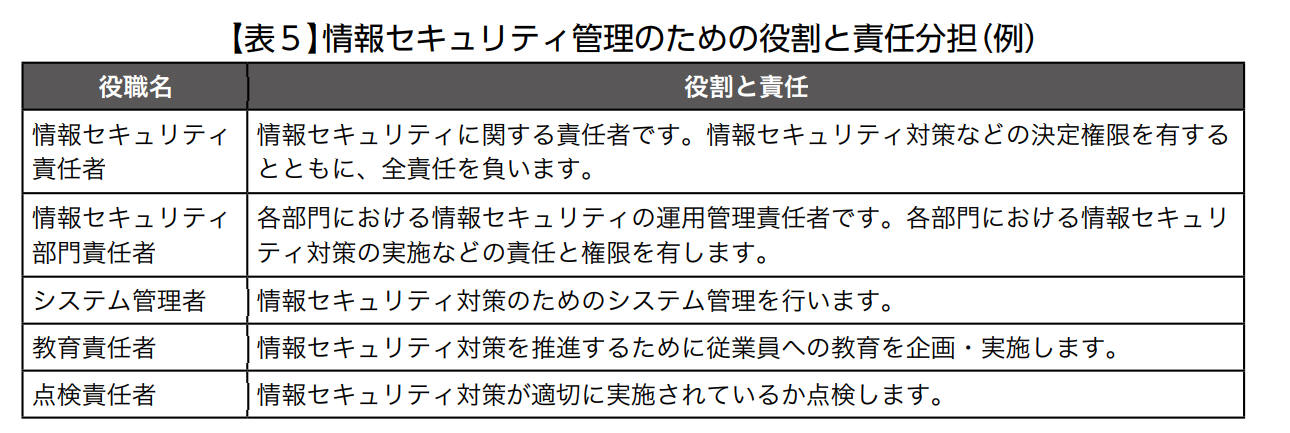

②リスク管理体制の構築

指示2:サイバーセキュリティリスク管理体制の構築

サイバーセキュリティ対策を行うため、サイバーセキュリティリスクの管理体制を構築させる。その際、組織内のその他のリスク管理体制とも整合をとる必要があります。

リスク管理体制には、内部統制、危機管理、内部監査があたります。

サイバーセキュリティリスクに対応するためには、定期的なセキュリティ評価が必要という観点では内部監査と内部統制と同様な管理体制が必要ですし、サイバー被害が発生した際の対応としては他の危機管理と同様な対応体制が必要となります。

各組織に既にある内部統制、危機管理、内部監査を参考にサイバーセキュリティ管理体制を構築するのが近道となりますし、その組織に馴染みやすい体制となります。

中所企業の情報セキュリティ対策ガイドラインでは、以下のような体制を例示しています。

③資源(予算、人材等)の確保

セキュリティ対策に必要な資源としては、予算と人材が必要となります。

もちろんセキュリティ対策のための監視システム等が必要ですが、これは予算と人がが確保できれば整備することができます。

少し前まで、セキュリティ対策を行うには予算の確保が最もハードルが高いものでした。

簡単にいうと多くの経営者にとって、セキュリティ対策の重要性があまり理解されていなく、必要な予算の確保が困難であった時代があります。

しかし、日経新聞で毎日のようにサイバー攻撃の被害記事が掲載されるようになってきましたので、最近では必要な予算確保がしやすくなってきているのではないでしょうか?

逆に、多くの企業がセキュリティ対策に本腰を入れ始めていることから、セキュリティ対策に必要な人材を社内・社外から確保しようとしても、なかなか集められない状況になってきています。

④リスクの把握と対応計画策定

リスクの把握

リスクを把握するためには、以下の3つの段階が必要です。

1.対象とする範囲の特定

組織全体のリスクを全て洗い出すのが理想的ですが、最初から全てのリスクを洗い出そうとすると手に負えなくなります。

優先度の高い部分から範囲を決め、その範囲のリスクを把握するようにしましょう。

例えば、複数の子会社をもつ組織であれば、最初から子会社を含めたグループ全体のリスクを把握しようとするのではなく、まずは本社組織から始め、徐々に範囲を広げていくのが賢明です。

2.守るべき基準の作成

リスクのとらえ方は、人それぞれです。

リスクを把握し、対策を行うには、どのレベルならリスクがないのかを示す基準が必要となります。

基本ポリシー、スタンダード、プロシージャーといった名称のドキュメントを作ることが一般的です。

基本ポリシーは、上記①のセイバーセキュリティ対応方針がそれにあたります。

その対応方針に従って、日本語で言えば対策基準がスタンダード、対策基準のためのそれぞれの手順書がプロシージャーとなります。

は、チェックリスクを使って行うことが一般的です。

3.リスクを評価する。

対策基準ができたら、その基準と比較して現在の状況がどのようになっているかを評価します。対策基準をチェックリストにして、評価することになります。

対応計画策定

チェックリスクによる評価を確認し、対応が必要な個所については、対応計画を策定します。

対応計画の策定においては、いつまでに、何をするのか、その予算の手当ができているのか、を明確にすることが重要です。

また、対策が完了した時点で、再評価を行い対策ができているかを確認することも重要です。

上記のとおり、セキュリティ人材が不足している組織も多いかと思います、その場合、対策基準まで明確にできていれば、評価自体はアウトソースすることも可能となります。

⑤保全対策(防衛・検知・分析)の実践

保全対策、この部分はネットワークにFireWallをいれたり、攻撃を分析するためのIPS、IDS、更にはネットワークのトラフィックログ(通信内容)を集め相関分析により攻撃状況を検知するといった具体的な対策の実施となります。

本書は、「セキュリティ担当になってしまった人」(笑い)を対象にしていますので、上記の「FireWall、IPS、IDS、ログ、相関分析」といった用語は分からなくて大丈夫です。

5.で作成した対策基準の考え方を実現する方法をネットワークやパソコンに詳しい技術者に検討してもらえばいいのです。

もちろん、ある程度の知識があった方が望ましいですが、必須ではありません。ポイントは、対策基準に沿った対策ができているかを確認することです。確認も自分でできない場合は、セキュリティ評価を分かる人に依頼しましょう。

⑥PDCAの実践

ここまでで紹介してきた内容をPDCAサイクルを使って、継続的に実施していくことが重要です。

一般的には、1年サイクルでPDCAを回していきます。

セキュリティ対策は、経営層が主導して実施しないと実行的なものになりませんので、セキュリティ対策の計画と結果は、経営まで承認を得る形ですすめることが重要です。

⑦緊急対応体制の整備 CSIRT

CSIRTとは、Computer Security Incident Response Teamのことです。

つまり、セキュリティに関する事故が発生した場合に対応するチームのことをいいます。

組織により、専門の組織を設置する場合とセキュリティ事故が発生した際に集まる仮想的な組織とする場合があります。

CSIRTについては、以下の本が大変分かりやすく、CSIRTの教科書と言えますので、この分野に興味がある方は一読する価値があると思います。

⑧復旧体制の整備 BCP

復旧体制の整備についてです。

万一、サイバー攻撃をうけてしまうとシステムがダウンしたり、ホームページが改善・暗号化されてたりします。

実際にサイバー攻撃をうけてから復旧の準備をしてもバックアップがとっていない、復旧手順が整備されていない等、手遅れとなってしまうこともあります。

いつ来るか分からない地震への対策を日頃から行っとくのと同様、サイバー攻撃をうかた場合にどのような体制でどのような手順で復旧するのか、また復旧までの間、どのようにビジネスを継続させるのかについて、事前に計画を作成しておくことが重要となります。

サイバーBCPの作成は、既に多くの組織で整備されている地震発生時のBCPを参考にすることができます。

⑨サプライチェーンセキュリティ対策

サプライチェーンを含めたセキュリティ対策の重要性が高まってきています。

車に代表されるように、多くの企業から部品や製品、サービスを調達している組織は、調達先の企業がサイバー攻撃の被害にあい生産やサービスの停止に追い込まれると、自社の製品やサービスの供給にも影響がでてしまいます。

そのため、サイバーセキュリティ対策は自社だけでなく、取引先を含めた対策が必要となってきているのです。

具体的には、製品やサービスを調達する際、取引先の選定において製品・サービスの品質、価格に加え、サイバーセキュリティへの対策状況も考慮するようにしましょう。

取引先にアンケート形式で、セキュリティへの取組状況を確認するのが一般的な取組となります。

⑩情報共有活動への参加

サイバーセキュリティ対策は、サイバー攻撃を行う悪意のある者との闘いです。

サイバー攻撃者は、常に攻め側(オフェンス)であり、組織のセキュリティ担当者は、常に守り側(ディフェンス)です。

ある意味、ゲームや試合としてとらえることができますが、このゲームは、圧倒的にオフェンスが優位なゲームになっています。

なぜなら、オフェンスは何度攻撃してもよく、何度失敗してもいいのです。その上、一度でも成功すれば勝ち(お金を得られる)のです。

サイバー攻撃も立派な犯罪ですが、匿名化しての攻撃が可能である上、国境を簡単に跨いで攻撃できることから、非常に捕まるリスクが低いのです。

一方、我々、セキュリティ担当者は、常にディフェンス役となります。しかも多くの攻撃を防御しても通常褒められることはなく、たった1度でもサイバー攻撃を許してしまうと、大きく非難されるという大変損な役回りになっています。

そのため、自組織だけでなく、多くの企業のセキュリティ担当者が集まって、技術的な情報交換だけでなく、悩みを共有しあうことが重要です。

日本CSIRT協議会のような大きな組織から、企業グループ内のセキュリティ担当者の集まりまで、多くの情報共有の場ができてきていますので、積極的に参加しましょう。

コメント